Vpn pptp не подключается. Соединение PPTP - что это такое? Настройка VPN подключения

Рассмотрев подробно в предыдущей статье, как поднять серверную часть VPN-соединения на платформе Windows, мы переходим к настройке клиентского подключения PPTP. Для начала хотелось бы вспомнить на всякий случай, что для работы протокола PPTP используется две сетевых сессии: для передачи данных устанавливается PPP сессия с помощью протокола GRE, и соединение на ТСР порту 1723 для инициализации и управления соединением.

Соответственно не забываем создавать правило для GRE. Как создать такие правила в штатном фаерволе, если вы напрямую подключены к интернету, можно почитать . Если вы находитесь за маршрутизатором, то можно почитать тут.

Но мы же все это уже читали-знаем. Поэтому примемся за настройку клиентского VPN соединения под PPTP.

Для начала необходимо зайти в Панель управления , в Win7 для этого стоит всего лишь нажать Пуск . и перейти в Панель управления . Далее в зависимости от настроек отображения мы либо нажимаем Сеть и Интернет -> -> . Либо же переходим сразу в Центр управления сетями и общим доступом -> Настройка нового подключения или сети .

Появится мастер Установка и подключения и сети . Выбираем Подключение к рабочему месту

Далее вводим Интернет-адрес (адрес сервера) и название создаваемого подключения, лучше всего Разрешить использование этого подключение другими пользователями . Также на всякий случай советую поставить галочку на Не подключаться сейчас. Т.к мы будем настраивать параметры VPN вручную.

Подключение у нас успешно создалось. Теперь необходим его настроить. Переходим в раздел Изменение параметров адаптеров с окна Центр управления сетями и общим доступом .

Там ищем наше VPN подключение и с помощью ПКМ переходим в пункт меню Свойства . На вкладке Безопасность в тип VPN выбираем PPTP.По сути это и все. На стороне клиента по протоколу PPTP больше настраивать и нечего.

Виртуальные частные сети снискали заслуженную популярность. Это надежное и

безопасное средство, предназначенное для организации межсайтовой сетевой

инфраструктуры и подключений удаленного доступа. В последние годы среди

существующих VPN-протоколов особое место занимает PPTP. Решения на его базе

распространены, легко внедряются и обеспечивают уровень защиты, достаточный для

большинства компаний.

Почему именно PPTP?

Туннельный протокол PPTP позволяет зашифровать мультипротокольный трафик, а

затем инкапсулировать (упаковать) его в IP-заголовок, который будет отправлен по

локальной или глобальной сети. PPTP использует:

- TCP-подключение для управления туннелем;

- модифицированную версию GRE (общая инкапсуляция маршрутов) для

инкапсулирования PPP-фреймов туннелированных данных.

Полезная нагрузка передаваемых пакетов может быть зашифрована (с помощью

протокола шифрования данных MPPE), сжата (используя алгоритм MPPC) или

зашифрована и сжата.

PPTP легок в развертывании, не требует инфраструктуры сертификатов и

совместим с подавляющим большинством NAT-устройств. Все версии Microsoft Windows,

начиная с Windows 95 OSR2, включают в свой состав PPTP-клиент. Также клиенты для

подключения по PPTP есть в Linux, xBSD и Mac OS X. Провайдеры знают об этих

преимуществах, и именно поэтому для организации подключения к интернету часто

используют PPTP, даже несмотря на то, что изначально у него защищенность ниже,

чем у L2TP, IPSec и SSTP (PPTP чувствителен к словарным атакам, кроме того,

VPN-подключение, основанное на протоколе PPTP, обеспечивает конфиденциальность,

но не целостность передаваемых данных, так как отсутствуют проверки, что данные

не были изменены при пересылке).

Стоит отметить: в больших сетях PPTP предпочтительнее PPPoE

. Ведь при

использовании последнего поиск сервера производится путем рассылки

широковещательных пакетов, которые могут потеряться на свичах, да и сеть такие

пакеты "наводняют" весьма прилично.

Аутентификация и шифрование

В Vista и Win2k8 список опознавательных протоколов PPP заметно сокращен.

Исключены SPAP, EAP-MD5-CHAP и MS-CHAP, которые давно признаны небезопасными (в

них используются алгоритмы хеширования MD4 и шифрования DES). Список доступных

протоколов теперь выглядит так: PAP, CHAP, MSCHAP-v2 и EAP-TLS (требует наличия

пользовательских сертификатов или смарт-карт). Настоятельно рекомендуется

использовать MSCHAP-v2

, поскольку он надежнее и обеспечивает взаимную

аутентификацию клиента и сервера. Также посредством групповой политики предпиши

обязательное применение сильных паролей.

Для шифрования VPN-соединения при помощи MPPE используются 40, 56 и

128-битные RSA RC4 ключи. В первых версиях Windows из-за ограничений на экспорт

военных технологий был доступен только 40-битный ключ и с некоторыми оговорками

– 56-битный. Они уже давно признаны недостаточными, и, начиная с Vista,

поддерживается исключительно 128-битная длина ключа. Может возникнуть ситуация,

что у клиента поддержки такой возможности нет, поэтому для старых версий Windows

надо накатить все сервис-паки или обновления безопасности. Например, WinXP SP2

без проблем подключится к серверу Win2k8.

Чтобы самостоятельно просмотреть список поддерживаемых системой алгоритмов и

длин ключей, обратись к ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

В частности, настройки алгоритмов шифрования находятся в ветке Ciphers\RC4.

Принудительно активировать нужную опцию можно, создав параметр dword "Enabled" и

установив его значение в "ffffffff". Есть и другой способ, который Microsoft не

рекомендует, – активировать поддержку 40/56-битных RC4 ключей на сервере Win2k8.

Для этого необходимо установить в "1" параметр реестра HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto

и перезапустить систему.

Настройка сервера PPTP в Win2k8

Типичная конфигурация для работы VPN состоит из контроллера домена

, серверов

RRAS (Routing and Remote Access)

и NPS (Network Policy Server)

. В процессе

настройки этих ролей дополнительно будут активированы сервисы DHCP и DNS.

Сервер, которому предстоит выполнять роль VPN, перед установкой роли RRAS должен

быть присоединен к домену. В отличие от L2TP и SSTP, сертификаты при работе PPTP

не нужны, поэтому сервер сертификатов (Certificate Services) не потребуется.

Сетевые устройства, которые будут участвовать в построении VPN (в том числе,

ADSL и подобные модемы), должны быть подсоединены и настроены соответствующим

образом (Пуск –> Панель управления –> Диспетчер устройств). Для некоторых схем

VPN (с использованием NAT и при соединении двух сетей) потребуется, как минимум,

два сетевых устройства.

Используя мастер установки ролей (Диспетчер сервера –> Роли –> Установить

роль), устанавливаем роль "Службы политики сети и доступа" (Network Access

Services) и переходим к выбору служб ролей, где отмечаем все компоненты "Службы

маршрутизации и удаленного доступа" (Routing and Remote Access Services).

Нажимаем "Далее" и в следующем окне подтверждаем настройки щелчком по "Установить".

Служба удаленного доступа и маршрутизации установлена, но еще не настроена и

не запущена. Для настройки параметров работы переходим в "Диспетчере сервера" во

вкладку "Роли –> Службы политики сети и доступа -> Службы маршрутизации и

удаленного доступа"; как вариант, можно использовать консоль "Маршрутизация и

удаленный доступ", вызываемую из вкладки "Администрирование" меню "Пуск".

Отмечаем наш сервер в списке (консоль может быть подключена к нескольким

системам) и в контекстном меню щелкаем "Настроить и включить маршрутизацию и

удаленный доступ" (Configure and Enable Routing and Remote Access). Если до

этого предпринимались попытки настроить службу, то для повторной установки

некоторых параметров придется ее остановить, выбрав пункт "Отключить

маршрутизацию и удаленный доступ". При этом все настройки будут сброшены.

Появившийся мастер установки предложит выбрать типичную конфигурацию сервера,

которая наиболее точно соответствует предполагаемым задачам. В меню выбора –

пять пунктов, четыре из них предоставляют готовые установки:

- Удаленный доступ (VPN или модем) – позволяет пользователям подключаться

через удаленное (коммутируемое) или безопасное (VPN) подключение; - Преобразование сетевых адресов (NAT) – предназначено для подключения к

интернету нескольких клиентов через один IP-адрес; - Доступ к удаленной сети (VPN) и NAT – является миксом предыдущих

пунктов, предоставляет возможность выхода в интернет с одного IP-адреса и

удаленного подключения; - Безопасное соединение между двумя сетями – подключение одной сети к

другой, удаленной.

Следующий шаг для каждого из этих пунктов будет индивидуальным. Например, при

настройке SSTP (см. статью " ") мы выбирали третий

сценарий. Для PPTP подойдет любой из предложенных вариантов, хотя рекомендуемым

считается пункт "Удаленный доступ", установленный по умолчанию. Если есть

затруднения при выборе схемы, выбери пятый пункт "Особая конфигурация", либо по

окончании работы мастера продолжи настройку в ручном режиме. Кроме того, можно

обратиться к документации, нажав ссылку "Подробнее", расположенную внизу окна.

На следующем шаге отмечаем список служб, которые следует включить на сервере.

Таких пунктов пять, их названия говорят сами за себя:

- Доступ к виртуальной частной сети (VPN);

- Удаленный доступ (через телефонную сеть);

- Подключение по требованию (для маршрутизации отделений организации);

- Преобразование сетевых адресов (NAT);

- Маршрутизация локальной сети.

Собственно, все предустановки, о которых говорилось выше, сводятся к

активации этих служб в разной комбинации. В большинстве случаев следует выбрать

"Удаленный доступ (VPN или модем)", а затем – "Доступ к виртуальной частной сети

(VPN)". Далее просто нужно указать на сетевой интерфейс, который подключен к

интернету (отметив его мышкой). Если мастер обнаружит только одно активное

соединение, то он закончит работу с предупреждением, что для данного режима

требуется еще одна сетевая карта, либо предложит перейти к настройкам в режиме "Особая конфигурация".

Флажок "Безопасность с использованием фильтра статических пакетов"

рекомендуется оставить взведенным. Такие фильтры пропускают VPN-трафик только с

указанного интерфейса, а исключения для разрешенных VPN-портов придется

настраивать вручную. При этом можно настраивать статические фильтры и брандмауэр

Windows на одном интерфейсе, но не рекомендуется, так как это снизит

производительность.

На шаге "Назначение IP-адресов" выбери способ получения IP-адреса клиентами

при подключении к VPN-серверу: "Автоматически" либо "Из заданного диапазона

адресов". Проверка подлинности учетной записи может быть произведена как

сервером RRAS, так и любым другим сервером, поддерживающим протокол RADIUS. По

умолчанию предлагается первый вариант, но в большой сети с несколькими серверами

RRAS лучше использовать RADIUS. На этом работа мастера заканчивается. Нажимаем

кнопку "Готово", и появившееся окно сообщает, что необходимо настроить "Агент

ретрансляции DHCP". Если RRAS и DHCP-сервер находятся в одном сегменте, и нет

проблем с обменом служебных пакетов, тогда Relay agent настраивать необязательно

(кстати, на внутреннем интерфейсе он активируется по умолчанию).

Настройки в консоли

В окне консоли теперь будет доступно дерево установок. Желательно пройтись по

всем пунктам, чтобы разобраться, что где находится. Так, в пункте "Интерфейсы

сети" будут показаны все настроенные ранее сетевые интерфейсы. Выбрав в меню

пункт "Создать новый интерфейс вызова по требованию", можно добавить подключение

к VPN или PPPoE-серверам. Для просмотра списка протоколов, используемых портов и

их состояния переходим в "Порты". Кнопка "Настроить" в окне "Свойства" позволяет

изменить параметры работы выбранного протокола. Например, по умолчанию

количество PPTP-, L2TP- и SSTP-подключений (портов) ограничено 128, а также

разрешены все подключения (удаленного доступа и по требованию). В качестве

(необязательного) идентификатора сервера используется телефон, введенный в поле

"Номер телефона для этого устройства".

В пункте "Клиенты удаленного доступа" отображается список подключенных

клиентов. Цифра рядом с названием пункта подскажет их количество. При помощи

контекстного меню можно проверить состояние клиента и при необходимости его

отключить. Два пункта IPv4 и IPv6 позволяют настроить IP-фильтры, статические

маршруты, агент DHCP ретрансляции и некоторые другие параметры.

Работа со вкусом

Нельзя не рассказать о еще одной возможности, которая заметно упростит жизнь

администраторам — пакет администрирования диспетчера подключений CMAK (Connection

Manager Administration Kit)

. Мастер CMAK создает профиль, который позволит

пользователям входить в сеть только с теми свойствами подключения, которые

определит для них админ. Это не новинка Win2k8 – CMAK был доступен еще для Win2k

и поддерживает клиентов вплоть до Win95. Тем не менее, провайдеры до сих пор

снабжают пользователя мудреными инструкциями вместо того, чтобы предоставить ему

готовые файлы с настройками.

CMAK является компонентом Win2k8, но по умолчанию не инсталлируется. Сам

процесс установки при помощи "Диспетчера сервера" стандартен. Выбираем "Компоненты – Добавить компоненты" и в появившемся мастере отмечаем

"Пакет

администрирования диспетчера подключений". По окончании установки одноименный

ярлык появится в меню "Администрирование".

При вызове СМАК запустится мастер, который поможет создать профиль диспетчера

подключений. На первом шаге выбери ОС, для которой предназначен профиль.

Доступны два варианта: Vista и Windows 2000/2003/XP. Основное их отличие состоит

в том, что Vista поддерживает SSTP. Далее выбираем "Новый профиль". Есть

возможность использовать в качестве шаблона уже имеющийся профиль; последующие

шаги предлагают объединить нескольких профилей. Указываем название службы

(пользователи его увидят после установки пакета) и имя файла, куда будет

сохранен профиль. При создании профиля службы мастер CMAK копирует все входящие

в этот профиль файлы в Program Files\CMAK\Profiles. В некоторых сетях при

проверке подлинности используется имя области (Realm name), например, в Windows

это имя AD домена ([email protected]). Мастер позволяет задать такое имя области,

которое будет автоматически добавлено к логину. И, наконец, добавляем поддержку

VPN-подключений. Активируем флажок "Телефонная книга из этого профиля" и затем

выбираем "Всегда использовать один VPN-сервер" или "Разрешить пользователю

выбирать VPN-сервер перед соединением". Во втором случае требуется заранее

подготовить txt-файл со списком серверов (формат файла).

На этапе "Создать или изменить" выбираем "Изменить", чтобы появилось окно "Правка VPN". Здесь три вкладки (при активном IPv6 – четыре). В

"Общие" отмечаем "Отключить общий доступ к файлам и принтерам" (в большинстве случаев такая

функциональность не требуется). В IPv4 указываются адреса основного и

дополнительного DNS и WINS серверов. Установкой соответствующих флажков можно

указать на использование PPTP-подключения как шлюза по умолчанию и активировать

сжатие IP-заголовков. Настройки безопасности производятся в одноименной вкладке.

Здесь указываем, обязательно ли использовать шифрование, и отмечаем необходимые

методы аутентификации. Список "Стратегия VPN" позволяет указать, какой метод

будет использован при подключении к VPN-серверу. Возможно два варианта: только

один протокол или перебор протоколов до успешной активации соединения. В

контексте статьи нас интересует "Использовать только PPTP" или "Сначала PPTP".

Здесь все, закрываем окно и двигаемся дальше.

Страница "Добавить телефонную книгу" позволяет задать номера, используемые

для подключения к dial-up серверу. При необходимости можно также настроить

автоматическое обновление списка номеров. Страница "Настроить записи удаленного

доступа к сети", а также окно, появляющееся при нажатии "Изменить", сходны по

содержанию с "Создать или изменить". Следующий шаг позволяет модифицировать

таблицы маршрутизации на подключившихся клиентах: в большинстве случаев лучше

оставить "Не изменять таблицы маршрутизации". Если нужно, указываем параметры

прокси для IE. Кроме стандартных установок, мастер позволяет установить

действия, которые могут быть выполнены на разных этапах подключения клиента

(например, запустить программу). Далее задаем значки для разных ситуаций (окна

подключения, телефонной книги и так далее), выбираем файл справки, сведения о

поддержке. При необходимости включаем в профиль диспетчер подключений. Это может

быть полезно для клиентских систем, на которых установлена ОС, не содержащая

диспетчер. Сюда же можно добавить текстовый файл с лицензионным соглашением и

дополнительные файлы, которые будут поставляться с профилем. На этом работа

мастера окончена – в резюме будет показан путь к установочному файлу. Копируем

его в общедоступную папку, чтобы пользователи могли свободно скачать.

Теперь юзерам достаточно запустить исполняемый файл и ответить на

один-единственный вопрос: сделать это подключение доступным для "Всех

пользователей" или "Только мне". После чего значок нового соединения будет

добавлен в "Сетевых подключениях", и появится окно регистрации, в котором

необходимо ввести свой логин и пароль. Очень удобно!

Управление RRAS при помощи Netsh

Некоторыми настройками RRAS-сервера можно управлять при помощи утилиты Netsh

(network shell). Добавить тип проверки подлинности учетной записи можно при

помощи команды:

> Netsh ras add authtype PAP|MD5CHAP|MSCHAPv2|EAP

Для ранних версий Windows еще и MSCHAP|SPAP. Режим проверки:

> Netsh ras set authmode STANDARD|NODCC|BYPASS

Зарегистрировать компьютер как RRAS-сервер в AD:

> Netsh ras add registeredserver

Добавить расширение PPP:

> Netsh ras add link SWC|LCP

Расширение SWC обеспечивает программное сжатие, а LCP активирует одноименное

расширение протокола PPP. Типы многоканальной связи поддерживаемых PPP:

> Netsh ras add multilink MULTI|BACP

Свойства учетной записи задаются следующим образом:

> Netsh ras set user

При помощи "set client" можно просмотреть статистику или отключить клиента.

Сохранить и восстановить конфигурацию RRAS при помощи Netsh также просто:

> Netsh ras dump > "filename"

> Netsh exec "filename"

Кроме этого, очень много настроек содержит контекст "ras aaaa".

Подробно о Netsh смотри в статье "Командный забег в лагерь Лонгхорна" в

.

INFO

PPTP был разработан еще до создания стандартов IPsec и PKI и в настоящее

время является самым популярным VPN-протоколом.

В этой статье мы рассмотрим настройку PPTP–VPN сервера в Ubuntu. VPN сервер – это очень полезная в хозяйстве вещь, обеспечивающая безопасное, шифрованное подключение к локальной сети (напр. домашней сети) удаленных компьютеров, смартфонов и подобных устройств. Например, свой VPN сервер позволит вам:

- Обеспечить конфиденциальность переданных и полученных данных, когда вы (ваш ноутбук, смартфон) находитесь в недоверительной сети, и существует угроза со стороны этой сети.

- Безопасно управлять сервером через , ведь пароль на общий доступ к экрану обычно передается в открытом виде (исключение – удаленный рабочий стол в Mac OS X и управление им с помощью Apple Remote Desktop), из-за чего совершенно недопустимо подключаться к рабочему столу напрямую через Интернет.

- То же самое можно сказать, если вы пользуетесь классическим FTP для передачи файлов – протокол также не обеспечивает механизма безопасной аутентификации, из-за чего при возможности стараются использовать SFTP.

- Безопасно обмениваться данными как с сервером, так и с компьютерами составляющими вашу локальную (домашнюю) сеть (при условии отсутствия атаки ХПВК, Хакеры Прямо В Квартире).

Вообще говоря, VPN обеспечит вам зашифрованный виртуальный туннель между сервером и удаленной машиной, со всеми вытекающими отсюда следствиями. Если представить Internet в виде трубы, то VPN создает внутри нее трубу меньшего диаметра, доступную только для «своих».

Теперь, когда мы рассмотрели сплошные преимущества VPN, самое время познакомиться с технологией более детально, и разобраться какие разновидности VPN существуют.

На сегодняшний день существует несколько реализаций VPN:

После этого правим файл /etc/pptpd.conf выполнив в Терминале:

sudo pico /etc/pptpd.conf

Вот как этот файл выглядит у меня:

Затем в файл /etc/ppp/chap-secrets добавляем пользователей которые будут иметь право подключатся к VPN-сети. Набираем в Терминале:

sudo pico /etc/ppp/chap-secrets

И добавляем в этот файл информацию в таком виде:

# Secrets for authentication using CHAP

# client server secret IP addresses

andrey pptpd andrey12 *

Таким образом, мы наделили пользователя andrey с паролем andrey12 правом подключаться к нашей VPN сети. Пользователю andrey будет выдаваться первый доступный IP адрес из указанного диапазона. Если же необходимо, чтобы пользователю всегда выдавался один и тот же IP адрес, укажите желаемый IP вместо «*». Обратите внимание на название сервиса – pptpd – оно должно быть таким же, как указано в параметре name в файле /etc/ppp/pptpd-options.

С настройками VPN-сервера мы завершили, теперь нужно его перезапустить для того, чтобы изменения которые мы внесли вступили в силу. Для этого выполним в Терминале:

sudo /etc/init.d/pptpd restart

Если необходимо, чтобы для подключенных удаленных клиентов был доступен интернет через VPN, открываем /etc/rc.local и НАД ‘exit 0’ добавляем такие строки:

# PPTP IP forwarding

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

и раскомментируем эту строчку в файле /etc/sysctl.conf:

net.ipv4.ip_forward=1

В случае если ваш VPN сервер не подключен напрямую к интернету, вам скорее всего понадобится направить порт TCP-1723 и «протокол 47», он же GRE , на локальный IP адрес VPN сервера. Обратитесь к инструкции по настройке роутера чтобы выполнить необходимые шаги. Очевидно, что у сервера за роутером должен быть постоянный локальный IP, а у самого роутера – постоянный «внешний» IP, либо прийдется воспользоваться услугой «динамический DNS», но это совсем другая тема.

Перезагружаем сервер. Можно пробовать подключаться. Ваш VPN должен быть доступен с любой точки мира, где только есть интернет.

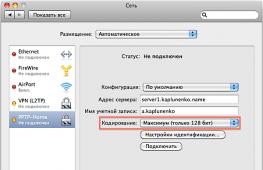

Подключение клиента с Mac OS X 10.6

Для подключения к VPN с Mac OS X 10.6, откройте «Системные Настройки», перейдите в раздел «Сеть», под списком интерфейсов нажмите внизу «+» и в появившемся окне добавления интерфейса выберите «Интерфейс: VPN», «Тип VPN: PPTP». И нажмите создать. В настройках укажите:

- Доменное имя сервера VPN, или IP адрес

- Имя учетной записи (логин)

- Кодирование (шифрование канала) – выберите «Максимум (только 128 бит)»

Потом щелкните «Настройки идентификации», укажите что идентификация осуществляется посредством пароля и введите пароль.

Щелкните «Дополнительно», и установите либо снимите галочку «Отправить весь трафик через VPN». Если галочка установлена – то абсолютно весь трафик будет проходить через VPN сервер и по шифрованному каналу доставляться вам. Если галочка снята – то только трафик предназначающийся для удаленной локальной сети будет проходить через VPN канал (например, вы сможете через Remote Desktop управлять сервером), а весь остальной трафик, например получение почты и загрузка веб страниц будут осуществляться напрямую из интернета по кратчайшему маршруту. Подтвердите изменения нажав «ОК».

Теперь можно попробовать подключиться, нажав «Подключить», (см. 1-й скриншот), или выбрав нужное VPN соединение в строке меню сверху.

Подключение iPhone с iOS 4

Для подключения iPhone с операционной системой iOS 4 к PPTP VPN, откройте Настройки, перейдите в раздел «Основные», потом «Сеть». Щелкните пункт «VPN», если у вас нет VPN конфигураций, напротив него будет написано «Не настроена». Щелкните «Добавить конфигурацию VPN…». В открывшемся окне переходим на вкладку PPTP, и заполняем:

- Описание – то, как будет называться данное VPN соединение

- Сервер – доменное имя или IP адрес

- Учетная запись – ваш логин

- RSA SecurID – оставляем выключенным

- Пароль – вводим свой пароль

- Шифрование – выбираем «Максимум»

- Для всех данных – либо включаем либо выключаем, руководствуясь соображениями описанными выше

Диагностика подключения

PPTP обычно заводится без проблем, и при аккуратной первичной настройке работает сразу же (в отличие от более сложного L2TP-over-IPSec). И если вы, все же, испытываете проблемы с подключением, используйте следующие команды на клиенте (в рассматриваемом случае это Mac OS X) для отслеживания лога подключения в режиме реального времени:

tail -f /var/log/system.log

tail -f /var/log/ppp.log

Вы должны увидеть там что-то типа такого:

May 2 21:44:59 ATT pppd: PPTP connecting to server "server1..456.789.10)…

May 2 21:45:02 ATT pppd: PPTP connection established.

May 2 21:45:02 ATT pppd: Connect: ppp0 <--> socket

May 2 21:45:08 ATT pppd: MPPE 128-bit stateless compression enabled

May 2 21:45:09 ATT pppd: local IP address 192.168.18.2

May 2 21:45:09 ATT pppd: remote IP address 192.168.18.1

May 2 21:45:09 ATT pppd: primary DNS address 10.0.0.1

May 2 21:45:09 ATT pppd: secondary DNS address 10.0.0.1

Если требуется включить детальное логирование на сервере, обратитесь к уже упоминавшемуся справочнику «Описание опций /etc/pptpd.conf и /etc/ppp/options.pptpd ».

«Криптоанализ туннельного протокола типа точка-точка (PPTP) от Microsoft » – Статья достаточно старая, например, механизмом MS-CHAP уже давно никто не пользуется (ведь есть MS-CHAP v.2, намного более надежный, хотя тоже очень далек от идеала), но позволяет сложить впечатление об общей схеме работы PPTP. Также, будет понятно, почему нет смысла усовершенствовать и дорабатывать PPTP, а вместо этого лучше рассмотреть альтернативные, более современные, варианты.

«Cryptanalysis of Microsoft’s PPTP Authentication Extensions (MS-CHAPv2) » – Вторая статья в продолжение упомянутой выше (перевода нет, поэтому читаем на языке Шекспира), в которой рассматривается усовершенствованный PPTP с аутентификацией MS-CHAP v2 и улучшенным MPPE (шифрование канала). Именно на этом варианте остановилось развитие PPTP. Резюме статьи – MS-CHAP v2 лучше чем MS-CHAP v1, потому что авторизируется не только клиент, а клиент и сервер авторизируют друг друга, что исключает подмену сервера. Шифрование канала MPPE теперь использует разный ключ для шифрования данных от сервера к клиенту и от клиента к серверу. Явные огрехи в безопасности устранены, и теперь главная критика на PPTP направлена на то, что протокол остается пароле-зависимым, то есть он настолько безопасен, насколько безопасен пароль, выбранный пользователем.

« » – Для тех кто уже разобрался с PPTP, предлагаю ознакомиться с более продвинутой VPN технологией — L2TP/IPSec. Статья дописывалась и правилась на протяжении 3-х лет, рассмотрено очень много нюансов.

Резюме

PPTP – самый простой в настройке сервис VPN, однако он не соответствует современным требованиям безопасности. В добавок к этому, PPTP часто блокируют провайдеры и сотовые операторы. Поэтому, внедрение PPTP для корпоративного применения оправдано лишь в том случае, если необходимо обеспечить совместимость с существующим старым оборудованием. Благодаря своей простоте, эта разновидность VPN хорошо подходит для знакомства с принципами работы виртуальных частных сетей.

Рассмотрев в предыдущих частях теоретические вопросы перейдем к практической реализации. Сегодня мы рассмотрим создание VPN сервера PPTP на платформе Ubuntu Server. Данный материал рассчитан на читателей, имеющих навыки работы с Linux, поэтому мы не будем отвлекаться на вещи описанные нами в других статьях, таких как настройку сети и т.п. Если вы испытываете затруднения - предварительно изучите другие наши материалы.

Практическое знакомство с VPN мы начнем с PPTP, как наиболее простого в реализации. Однако следует помнить о том, что это слабозащищенный протокол и его не следует использовать для доступа к критически важным данным.

Рассмотрим схему, которую мы создали в нашей тестовой лаборатории для практического знакомства с данной технологией:

У нас имеется локальная сеть 10.0.0.0/24 с сервером терминалов 10.0.0.2 и 10.0.0.1, который будет выполнять функции VPN сервера, для VPN мы зарезервировали сеть 10.0.1.0/24. Внешний интерфейс сервера имеет условный выделенный IP адрес X.X.X.X. Наша цель - предоставить удаленным клиентам доступ к терминальному серверу и общим ресурсам на нем.

Настройка сервера PPTP

Установим пакет pptpd реализующий функционал PPTP VPN:

Sudo apt-get install pptpd

Теперь откроем файл /etc/pptpd.conf и зададим основные настройки VPN сервера. Перейдем в самый конец файла, где укажем адрес сервера в VPN сети:

Localip 10.0.1.1

И диапазон адресов для выдачи клиентам:

Remoteip 10.0.1.200-250

Адресов нужно выделить не меньше, чем возможных одновременных соединений, лучше с небольшим запасом, так как их увеличение без перезапуска pptpd невозможно. Также находим и раскомментируем строку:

Bcrelay eth1

Это позволит передавать VPN клиентам широковещательные пакеты внутренней сети.

Также можно использовать опции listen и speed , первая позволяет указать IP адрес локального интерфейса для прослушивания входящих PPTP соединений, второй указать скорость VPN соединений в бит/с. Например разрешим серверу принимать PPTP соединения только с внешнего интерфейса:

Listen X.X.X.X

Более тонкие настройки находятся в файле /etc/ppp/pptpd-options . Настройки по умолчанию вполне соответствуют нашим требованиям, однако кратко рассмотрим некоторые из них, чтобы вы имели представление о их назначении.

Секция #Encryption отвечает за шифрование данных и проверку подлинности. Данные опции запрещают использование устаревших и небезопасных протоколов PAP, CHAP и MS-CHAP:

Refuse-pap

refuse-chap

refuse-mschap

Require-mschap-v2

require-mppe-128

Следующая секция #Network and Routing , здесь следует обратить внимание на опцию ms-dns , которая позволяет использовать DNS сервер во внутренней сети. Это может быть полезно при доменной структуре сети или наличия в ней DNS сервера который содержит имена всех ПК сети, что дает возможность обращаться к компьютерам по их именам, а не только по IP. В нашем случае данная опция бесполезна и закомментирована. Подобным образом можно задать и адрес WINS сервера опцией ms-wins .

Здесь же находится опция proxyarp , включающая, как несложно догадаться из названия, поддержку сервером Proxy ARP.

В секции #Miscellaneous содержится опция lock , которая ограничивает клиента одним подключением.

Ivanov * 123 *

petrov * 456 10.0.1.201

Первая запись позволяет подключаться к серверу пользователю ivanov c паролем 123 и присваивает ему произвольный IP адрес, вторая создает пользователя petrov с паролем 456, которому при подключении будет присваиваться постоянный адрес 10.0.1.201.

Перезапускаем pptpd :

Sudo /etc/init.d/pptpd restart

Важное замечание! Если pptpd не хочет перезапускаться, зависая на старте, а в /var/log/syslog добавляя строку long config file line ignored обязательно добавьте в конец файла /etc/pptpd.conf перенос строки.

Наш сервер готов к работе.

Настройка клиентских ПК

В общем случае достаточно настроить VPN соединение с опциями по умолчанию. Однако мы советуем явно указать тип соединения и отключить лишние протоколы шифрования.

Далее, в зависимости от структуры сети, необходимо указать статические маршруты и основной шлюз. Эти вопросы подробно разбирались в предыдущих частях.

Далее, в зависимости от структуры сети, необходимо указать статические маршруты и основной шлюз. Эти вопросы подробно разбирались в предыдущих частях.

Устанавливаем VPN соединение и пробуем пропинговать какой либо ПК в локальной сети, мы без каких либо затруднений получили доступ к терминальному серверу:

Теперь еще одно важное дополнение. В большинстве случаев доступ к компьютерам локальной сети будет возможен только по IP адресам, т.е. путь \\10.0.0.2 будет работать, а \\SERVER - нет. Это может оказаться неудобным и непривычным для пользователей. Существует несколько способов решения данной проблемы.

Теперь еще одно важное дополнение. В большинстве случаев доступ к компьютерам локальной сети будет возможен только по IP адресам, т.е. путь \\10.0.0.2 будет работать, а \\SERVER - нет. Это может оказаться неудобным и непривычным для пользователей. Существует несколько способов решения данной проблемы.

Если локальная сеть имеет доменную структуру, достаточно указать DNS сервером для VPN подключения DNS сервер контроллера домена. Воспользуйтесь опцией ms-dns в /etc/ppp/pptpd-options сервера и данные настройки будут получены клиентом автоматически.

Если DNS сервер в локальной сети отсутствует, то можно создать и использовать WINS сервер, информацию о нем также можно автоматически передавать клиентам при помощи опции ms-wins . И наконец, если удаленных клиентов немного, использовать на клиентских ПК файлы hosts (C:\Windows\System32\drivers\etc\hosts), куда следует добавить строки вида.

Данная статья будет первая из цикла, про настройку VPN сервера и клиента Mikrotik. В данном случае рассмотрим вариант с PPTP.

Для примера возьмём задачу — Объединить два офиса через интернет по средствам VPN.

1. Начнём с настройки первого роутера.

1.1. Создаём диапазон IP адресов

Во вкладке IP — Pool нажимаем «+»:

Name: pptp_pool

Address: 192.168.4.2-192.168.4.15

1.2. Создадим профиль для тунеля.

Во вкладке PPP — Profiles нажимаем «+»:

Name: pptp_profile

Local Address: 192.168.4.1

Remote Address: pptp_pool - то что сделали в пункте 1.1.

Change TCP MSS: yes

1.3. Включаем сервер PPTP.

Во вкладке PPP нажимаем кнопку PPTP Server. Ставим галку Enable.

Default Profile: pptp_profile

Authentication: mschap2 и mschap 1 — менее уязвимые протоколы аутентификации, но не обязательно.

1.4. Создаём пользователя.

Оставаясь в PPP, переходим во вкладку Secrets. Нажимаем «+» и вносим данные:

Name: tun1

Password: tun1

Service: pptp

Profile: pptp_profile

Local address и Remote address: эти поля не трогаем, т.к. мы настроили их в профиле

1.5. Добавляем правило в фаервол

Открываем IP — Firewall, во вкладке Filter Rules нажимаем «+». Во вкладке General:

C hain: input

Protocol: tcp

Dst.Port: 1723 (порт для PPTP)

Во вкладке Action:

Action: accept

Dst. Address List - INBOUND (это список внешни IP), если он один заполняем поле Dst. Address на вкладке general ВАЖНО! Если не указать адрес назначения или интерфейс — вы не сможете внешние pptp установить с ПК за роутером. Он будет всё заворачивать на себя.

ВНИМАНИЕ!!! После создания правила его нужно поднять выше запрещающих.

1.6 Естественно, если нам надо, что бы впн клиент ходил в интернет, через pptp сервер, на нём надо настроить NAT

IP — Firewall — NAT

Либо добавляем новое правило, либо модифицируем старое

src. address — 192.168.4.0/24

вкладка action — masqurade

2. Переходим к настройки второго роутера он же PPTP клиент.

2.1 Переходим в раздел Interfaces , нажимаем + , выбираем PPTP client

Во вкладке general указываем имя интерфейса

Во вкладке Dial Out:

Connection To: Тут указываем реальный IP адрес настроенный на первом роутере.

User: tun1 — тот которого мы завели на первом роутере.

Password — думаю и так понятно 🙂

2.2 Настройка маршрута

Нам нужно определить что мы завернём в тунель. Для примера возьмём сайт 2ip.ru, который имеет IP адрес 178.63.151.224.

Откроем вкладку IP — Routes и нажмём «+»:

Dst. Address (адрес назначения): 178.63.151.224

Gateway: 192.168.4.1

Второй вариант, вместо IP шлюза можно выбрать соединение.